书籍详情

![《公钥密码学:设计原理与可证安全》[51M]百度网盘|亲测有效|pdf下载](/uploads/s0309/565524f4N7b2a94e8.jpg)

![《公钥密码学:设计原理与可证安全》[51M]百度网盘|亲测有效|pdf下载](/uploads/s0309/565524f4N7b2a94e8.jpg)

公钥密码学:设计原理与可证安全

- 出版社:高等教育出版社

- 出版时间:2010-01

- 热度:10831

- 上架时间:2024-06-30 09:08:33

- 价格:0.0

书籍下载

书籍预览

免责声明

本站支持尊重有效期内的版权/著作权,所有的资源均来自于互联网网友分享或网盘资源,一旦发现资源涉及侵权,将立即删除。希望所有用户一同监督并反馈问题,如有侵权请联系站长或发送邮件到ebook666@outlook.com,本站将立马改正

内容介绍

内容简介

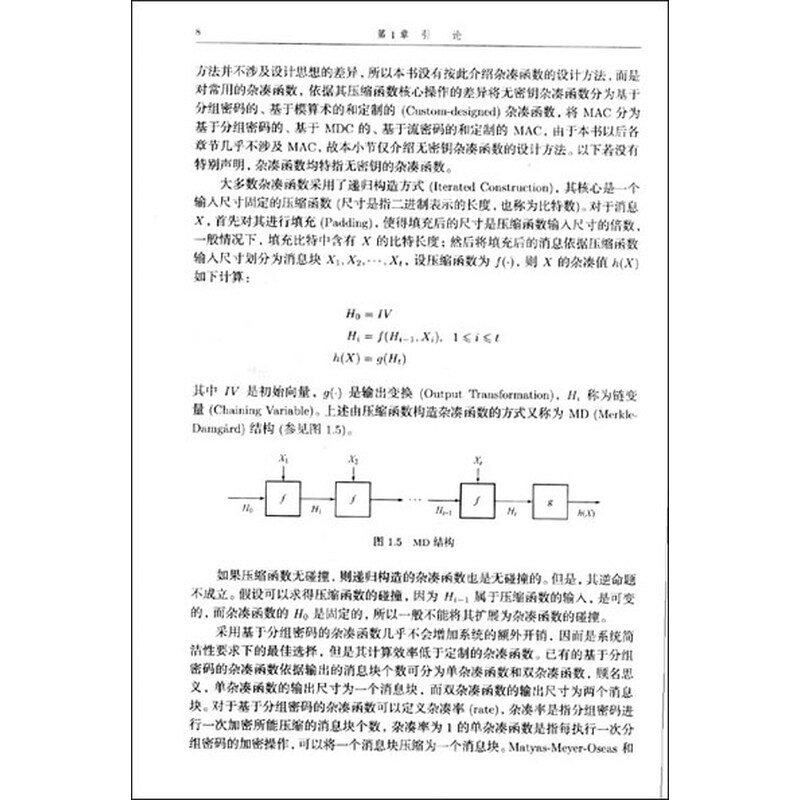

《公钥密码学:设计原理与可证安全》重点介绍公钥密码的可证安全理论和旁道攻击技术,内容包括公钥密码基础理论、公钥密码的可证安全理论和旁道攻击三个部分。第一部分为公钥密码学基础理论,介绍了公钥密码体制的提出和特点、公钥密码与杂凑函数、公钥基础设施以及基本体制;第二部分为公钥密码体制的可证安全理论,重点论述加密体制的可证安全、签名体制的可证安全以及混合加密体制的可证安全性分析;第三部分概略介绍公钥密码的旁道攻击技术。

《公钥密码学:设计原理与可证安全》适合高等学校计算机、信息安全、电子信息与通信、信息与计算科学等专业的研究生以及相关专业的研究人员使用。

《公钥密码学:设计原理与可证安全》适合高等学校计算机、信息安全、电子信息与通信、信息与计算科学等专业的研究生以及相关专业的研究人员使用。

作者简介

祝跃飞,解放军信息工程大学教授、博士生导师。长期从事信息安全领域的教学与研究工作。曾参与编著《算法数论》、《椭圆曲线密码导引》和《密码学与通信安全基础》。

张亚娟,解放军信息工程大学博士、副教授,长期从事密码学领域的研究工作。曾参与编著《椭圆曲线密码导引》。

张亚娟,解放军信息工程大学博士、副教授,长期从事密码学领域的研究工作。曾参与编著《椭圆曲线密码导引》。